Software antimalware

Actividad 2

Funcionamiento de un keylogger

En esta actividad se analiza el funcionamiento de Perfect Keylogger. Se analizará su instalación y posterior configuración, de forma que el equipo comprometido enviará informes detallados a un servidor FTP.

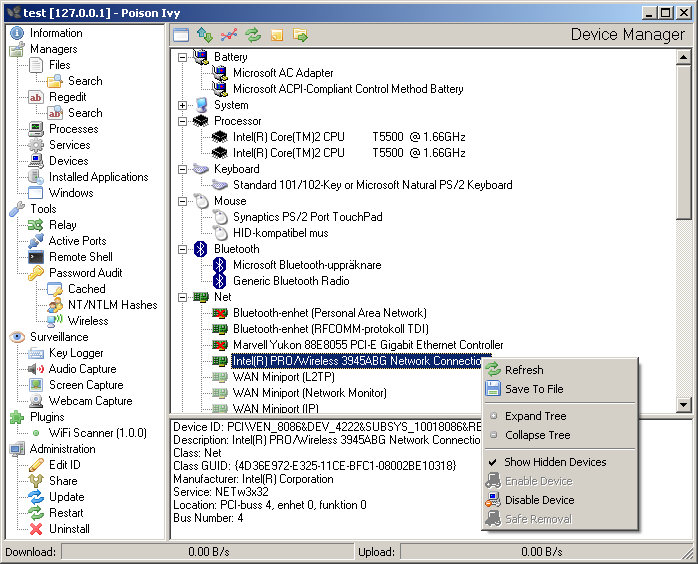

Actividad 3

Uso del software Poison Ivy

En esta actividad se genera un troyano mediante el programa Poison Ivy. A continuación se usa un joiner llamado SFX Compiler, que lo que hace es camuflar el troyano generado con otro archivo que será el visible. Para completar la tarea se usa un tercer programa llamado Resource Hacker para cambiar el icono del ejecutable resultante.

Una vez hecho esto se enviará el troyano al equipo víctima y se iniciará la escucha desde el equipo atacante.